Gerenciamento unificado de endpoints: simplifique o gerenciamento de TI

Sep 09, 2024 • Arquivado em: Desbloquear Dispositivos • Soluções comprovadas

A implementação do gerenciamento unificado de endpoints é amplamente adotada em organizações de todos os tamanhos, e isso tem sua justificativa. Em um cenário digital em rápido desenvolvimento, a necessidade de uma abordagem abrangente e simplificada para a gestão de TI tornou-se essencial.

A UEM emergiu como a solução para esse desafio premente. Ele proporciona uma solução que capacita as equipes de TI a gerenciar, proteger e implementar recursos e aplicativos corporativos em dispositivos endpoint.

Caso esteja interessado em obter mais informações, este artigo aborda a importância da UEM, esclarecendo suas vantagens e o papel crucial que desempenha na asseguração de uma integração tecnológica sem falhas.

Parte 1: O que é gerenciamento unificado de endpoints (UEM)

O gerenciamento de endpoints é um procedimento essencial na área de TI e segurança cibernética. Compreende duas tarefas fundamentais: garantir o acesso aos dispositivos adequados e implementar medidas de segurança para prevenir ataques.

Comumente, uma equipe multifuncional, formada por administradores de rede e especialistas em segurança da informação (infosec), é responsável pela supervisão do gerenciamento de endpoints. Um bom servidor de gerenciamento de endpoints faz o seguinte:

- Garanta que apenas os dispositivos corretos possam entrar na sua rede.

- Instale software de segurança dedicado nos dispositivos permitidos para garantir a segurança deles.

- Disponha para a equipe de segurança cibernética um painel de monitoramento para acompanhar todos os dispositivos e suas atividades.

Recomenda-se utilizar uma ferramenta de gerenciamento de endpoint para manter a segurança da sua rede e de informações essenciais, como dados corporativos, informações de clientes e segredos. De fato, os dispositivos pessoais que você utiliza em casa e no trabalho podem representar um risco maior do que os dispositivos da empresa. Isso se deve ao fato de que esses dispositivos podem não possuir uma segurança sólida. A maneira como esses dispositivos se conectam à rede também pode não ser muito segura.

Ao mesmo tempo, o gerenciamento unificado de endpoints (UEM) permite que a equipe de segurança da informação proteja e controle todos os endpoints por meio de um painel centralizado. Com o painel do UEM, os administradores de rede podem:

- Garanta a atualização dos sistemas operacionais (SO) e aplicativos em todos os dispositivos relevantes.

- Implemente políticas de segurança nos dispositivos registrados.

- Realize acesso remoto a dispositivos para executar tarefas como redefinição de senha ou limpeza em caso de perda ou roubo.

- Crie um processo para que os funcionários registrem seus dispositivos pessoais a fim de garantir acesso à rede.

Usar o UEM oferece diversas vantagens. Primeiramente, auxilia na detecção de ameaças à segurança e na resposta mais rápida em caso de violação. O UEM também simplifica o processo de atualização de dispositivos com os softwares e patches de segurança mais recentes. Além disso, contribui para a economia de recursos financeiros ao otimizar processos.

Parte 2: O que são políticas de gerenciamento de endpoints

Neste momento, pode surgir a curiosidade sobre como a UEM gerencia seus dados. É fundamental que cada organização defina políticas claras de gerenciamento de endpoints e as aplique, controlando centralmente todos os dispositivos conectados.

Responsabilidades de garantir a segurança da rede estão a cargo de uma equipe de TI ou especializada em DevSecOps e incluem:

- Ativando firewalls

- Usando software antivírus

- Criptografando dados

- Examinando dispositivos em rede em busca de possíveis falhas

A supervisão de toda a configuração tecnológica é uma incumbência da equipe de TI. Adicionalmente, assegura que patches, atualizações, aplicativos e periféricos sejam devidamente mantidos. O controle administrativo sobre seus dispositivos não deve ser concedido aos usuários. Seguir as práticas recomendadas no gerenciamento de endpoints é fundamental.

Usuários individuais, mesmo sem controle administrativo, podem introduzir vulnerabilidades. Essas vulnerabilidades podem surgir devido a senhas fracas, comportamento online arriscado e compartilhamento excessivo em redes sociais. Explorando essas vulnerabilidades, hackers podem empregar táticas de engenharia social para invadir as redes e comprometer os dados da organização.

Você pode gostar também:

4 coisas que você deve saber sobre Jailbreak Remover MDM

Parte 3: Exemplo de gerenciamento de endpoint

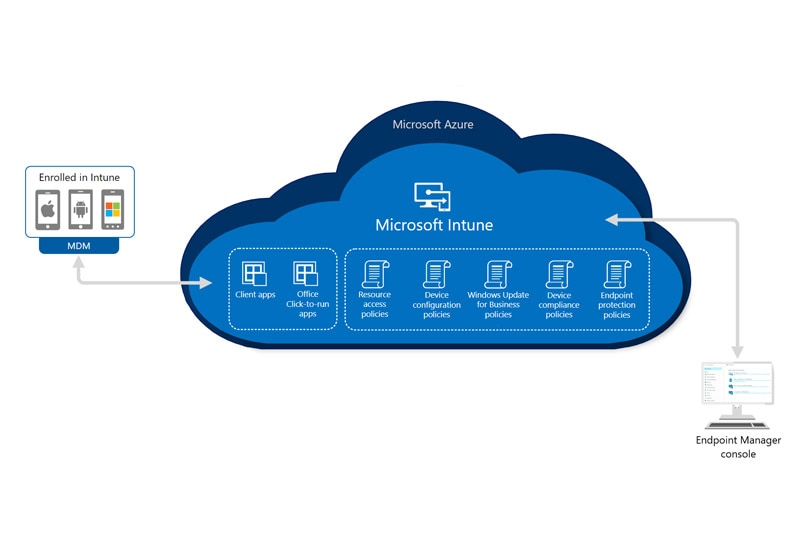

Como exemplo de Gerenciamento de Endpoints, o Microsoft Endpoint Management Intune é uma opção amplamente reconhecida. Consiste em um conjunto completo de produtos e serviços elaborados para proporcionar uma solução UEM baseada em nuvem.

O gerenciamento de vários pontos de extremidade é simplificado pelo Microsoft Intune. Esses dispositivos incluem aqueles que operam em diferentes sistemas operacionais e abrangem ambientes de nuvem, locais, móveis, desktop e virtualizados. Ele oferece várias vantagens importantes:

- Proteção de dados

Por meio do gerenciamento não invasivo de aplicativos móveis, o Intune viabiliza a proteção de dados em dispositivos próprios e corporativos (BYOD). Isso assegurará que os dados confidenciais da empresa permaneçam seguros, mesmo em dispositivos pessoais.

- Segurança de confiança zero

Por meio do Intune, as organizações são capacitadas a estabelecer medidas robustas de proteção de dados e conformidade de endpoints, seguindo o modelo de segurança Zero Trust. Isso indica que a segurança é aplicada em todos os níveis de acesso.

- Eficiência de TI aprimorada

Ao reunir visibilidade de dispositivos, segurança de endpoint e insights baseados em dados, o Intune otimiza a eficiência da TI, especialmente em ambientes de trabalho híbridos. A simplificação das tarefas administrativas ocorre. Há também uma melhoria nas experiências dos usuários finais.

- Capacidades de integração

O Endpoint Manager Intune integra-se a vários serviços. Dentre eles estão o Azure Active Directory (AD), o Configuration Manager local, aplicativos e serviços de defesa contra ameaças móveis (MTD), aplicativos Win32, aplicativos personalizados de linha de negócios (LOB) e diversos outros. A integração proporciona uma solução UEM coesa e adaptável.

Organizações em transição para a nuvem ou que estão incorporando mais serviços baseados em nuvem podem considerar o Microsoft Intune como um gerenciador de endpoints apropriado para começar. Fornecendo uma solução UEM robusta e versátil, tem a capacidade de gerenciar e proteger uma variedade de endpoints.

Parte 4: Quais são as diferenças entre UEM, MDM e EMM

Junto com o UEM, dois outros termos que frequentemente surgem na gestão de TI são Mobile Device Management (MDM) e Enterprise Mobility Management (EMM). Apesar de, por vezes, as pessoas usarem esses termos de forma intercambiável, é crucial reconhecer que cada um possui significados distintos na comunidade de segurança da informação.

1) Gerenciamento Unificado de Endpoints (UEM)

Como mencionado anteriormente, o UEM abrange software de gerenciamento de endpoints e ferramentas associadas que autenticam e regulam todos os tipos de endpoints. Dentro de uma rede de computadores, endpoints são dispositivos físicos que se conectam e trocam dados. Podem ser computadores, dispositivos móveis e tecnologias emergentes.

Portanto, o UEM disponibiliza um console centralizado para monitorar e administrar todas as atividades associadas a esses terminais. Assegurando uma abordagem unificada e simplificada, a UEM facilita o gerenciamento de TI.

2) Gerenciamento de mobilidade empresarial (EMM)

Por outro lado, o EMM foca no gerenciamento e monitoramento de dispositivos móveis, como smartphones e tablets. No entanto, também engloba componentes de infraestrutura móvel, como redes sem fio, roteadores e dispositivos IoT (Internet das Coisas). Essa abordagem completa proporciona medidas robustas de controle e segurança para endpoints móveis e de IoT.

3) Gerenciamento de dispositivos móveis (MDM)

No contexto do gerenciamento de dispositivos, o MDM se refere especificamente ao gerenciamento e monitoramento de dispositivos móveis. Mostra-se especialmente valioso para empresas e organizações. Isso possibilita o controle de todos os computadores de sua propriedade, distribuindo-os aos funcionários. Contribui para assegurar a segurança de arquivos e documentos confidenciais nesses dispositivos.

Contudo, antes de vender esses dispositivos, as empresas precisam remover primeiro o perfil MDM. Caso contrário, os clientes não poderão usar o dispositivo. Eles terão que descobrir como superar esse obstáculo.

Portanto, os usuários podem se deparar com um prompt de "Gerenciamento Remoto" ao utilizar esses dispositivos. Várias pessoas compram iPhones ou iPads com perfis MDM e, em seguida, precisam removê-los para utilizar o dispositivo.

Como remover o MDM do seu iPhone/iPad:

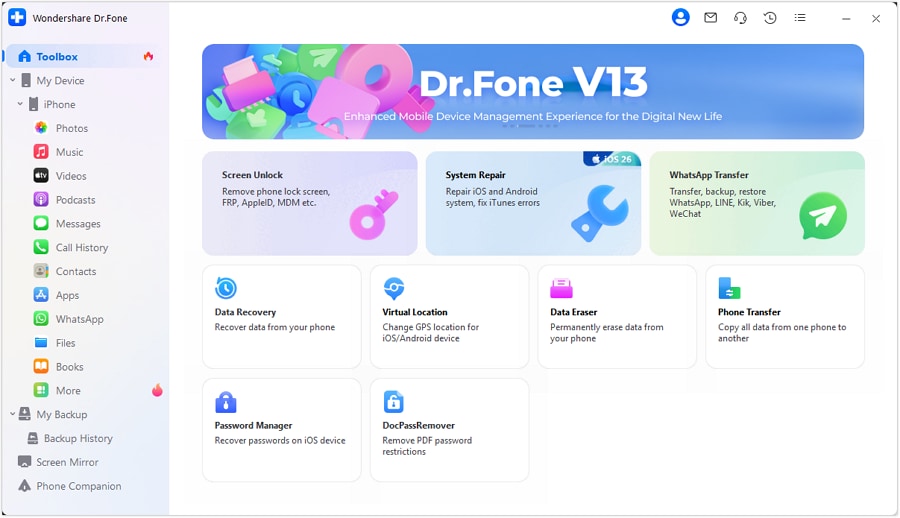

Se desejar remover o MDM dos seus dispositivos, experimente utilizar a opção MDM Unlock do Dr. Fone. Este procedimento é simples de utilizar e não exige habilidades técnicas avançadas.

Aqui estão os passos:

Comece iniciando o Wondershare Dr.Fone no seu computador. Vá até Caixa de ferramentas > Desbloqueio de tela > iOS.

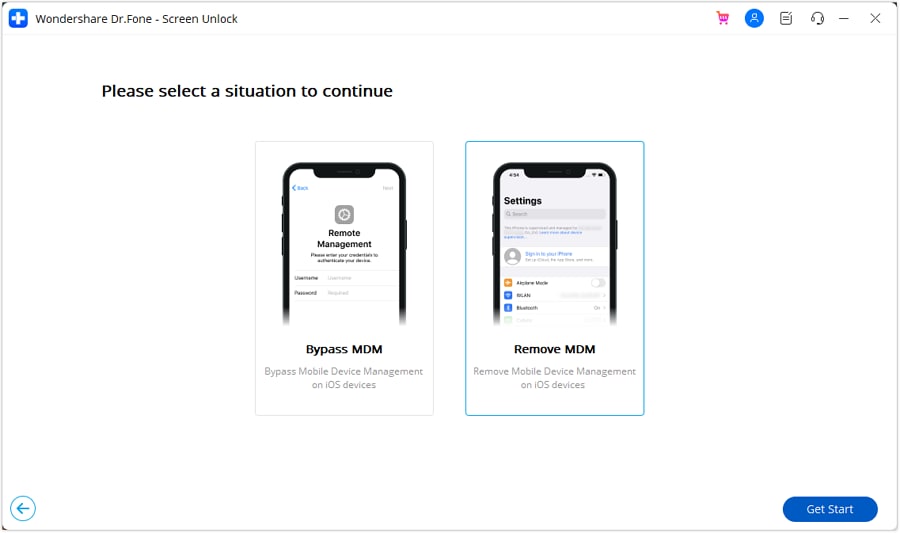

Ao entrar na função de Desbloquear MDM do iPhone, selecione a opção Remover MDM.

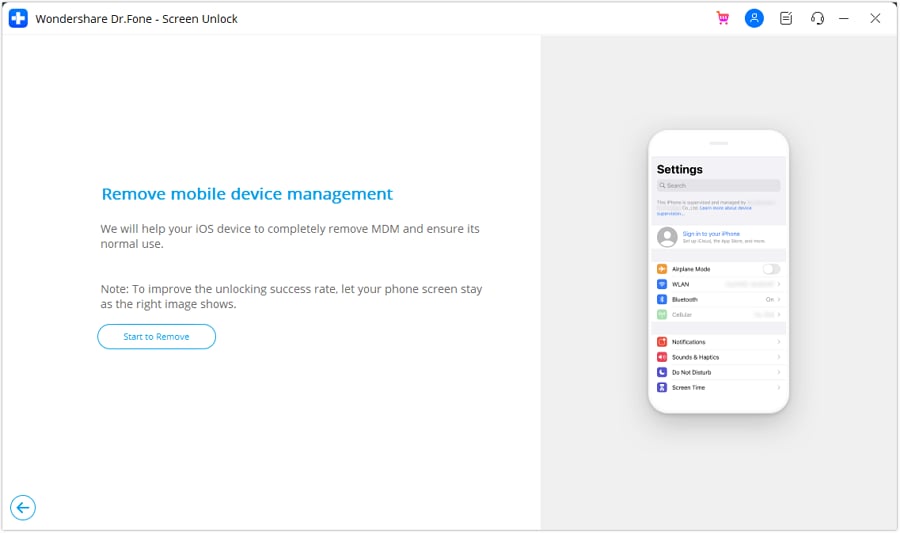

Na tela seguinte, você verá a opção de remover o bloqueio MDM do seu iPhone. Comece o processo clicando em “Iniciar a remoção”.

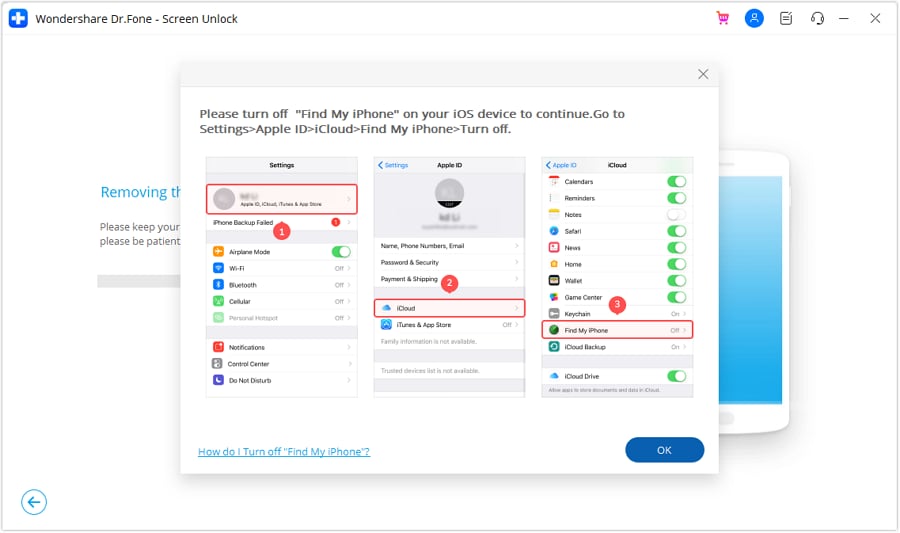

Você se deparará com uma mensagem solicitando que desative a função "Buscar iPhone". Depois de desativá-lo, clique em "OK" na tela para continuar com a remoção.

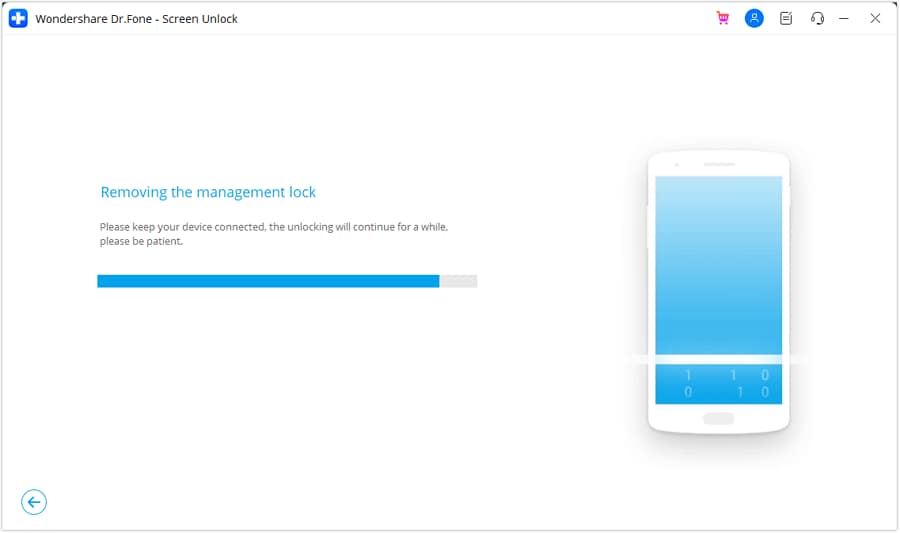

Mantenha-se atento à barra de progresso para acompanhar o desenvolvimento do processo de remoção.

Ao remover o bloqueio, uma mensagem será exibida na tela seguinte. Para concluir integralmente o processo de eliminação do MDM local, clique em "Concluído".

É importante notar que, após ignorar o bloqueio do MDM, o dispositivo pode ser bloqueado novamente ao reiniciar ou ao atualizar seu firmware. No entanto, é crucial notar que essa observação não se aplica a dispositivos bloqueados com MDM local.

Considerações Finais

Para as organizações modernas, o gerenciamento unificado de endpoints (UEM) é uma ferramenta crucial. Centraliza o controle sobre vários dispositivos, simplificando assim o gerenciamento de TI. Garantindo segurança, essa ferramenta também promove a economia de custos. Tanto o UEM quanto o Microsoft Intune oferecem proteção para dispositivos empresariais e pessoais. Melhora a segurança dos dados.

Apesar de UEM, Mobile Device Management (MDM) e Enterprise Mobility Management (EMM) estarem relacionados, cada um tem uma função específica. A implementação da UEM é uma decisão estratégica crucial para garantir um ambiente tecnológico seguro em empresas de todos os tamanhos.

Desbloquear iPhone

- Acessar iPhone Bloqueado

- 1. Apagar iPhone Bloqueado

- 2. Acessar iPhone Bloqueado

- 3. Redefinir iPhone Bloqueado de Fábrica

- 4. Redefinir iPhone Bloqueado

- 5. iPhone Desativado

- Tela de Bloqueio do iPhone

- 1. Desbloquear iPhone com Apple Watch

- 2. Tela de Bloqueio do iPhone com Notificações

- 3. Remover Senha do iPhone

- 4. Desbloquear iPhone com Tela Quebrada

- 5. Desbloquear iPhone sem Face ID

- 6. Desbloquear iPhone no Modo Perdido

- 7. Desbloquear iPhone Desativado Sem iTunes

- 8. Desbloquear iPhone Sem Senha

- 9. Desbloquear iFace ID Usando Máscara

- 10. Bloquear Aplicativos no iPhone

- 11. Ignorar Código de Acesso do iPhone

- 12. Desbloquear iPhone Desativado Sem PC

- 13. Desbloquear iPhone Com/Sem iTunes

- 14. Desbloquear iPhone 7/6 sem PC

- 15. Desbloquear Tela de Senha do iPhone

- 16. Redefinir Senha do iPhone

- 17. ESN Ruim/IMEI Bloqueado no iPhone

- Remover Bloqueio do iCloud

- 1. Remover iCloud do iPhone

- 2. Remover Ativação do Bloqueio sem Apple ID

- 3. Remover Ativação do Bloqueio sem Senha

- 4. Desbloquear iPhone Bloqueado pelo iCloud

- 5. Desbloquear iPhones com iCloud para Venda

- 6. Fazer Jailbreak em iPhone Bloqueado pelo iCloud

- Desbloquear Apple ID

- 1. iPhone Pede o Apple ID Aleatoriamente

- 2. Remover Apple ID sem Senha

- 3. Remover um Apple ID do iPhone

- 4. Remover Apple ID sem Senha

- 5. Alterar Cartão de Crédito no Apple Pay

- 6. Código de Verificação do Apple ID

- 7. Mudar País na App Store

- 8. Alterar Endereço de Email do Apple ID

- 19. Criar uma Nova Conta Apple ID

- 10. Alterar Apple ID no iPad

- 11. Alterar Senha do Apple ID

- Remover Bloqueio de SIM

- 1. Desbloquear iPhone Usando Chip de Desbloqueio

- 2. Desbloquear iPhone Gratuitamente

- 3. Desbloquear iPhone Online

- 4. Desbloquear iPhone EE

- 5. Desbloqueio de Fábrica do iPhone

- 6. Desbloqueio de SIM no iPhone

- 7. Desbloquear iPhone AT&T

- 8. Desbloquear iPhone com Código IMEI

- 9. Desbloquear iPhone sem Cartão SIM

- 10. Desbloquear iPhone Cricket

- 11. Desbloquear iPhone com/sem Cartão SIM

- 12. Telefones Samsung da Verizon

- 13. Adicionar uma Linha ao Plano da AT&T

- 14. Desbloquear Seu Telefone AT&T

- 15. Planos Internacionais da AT&T

- Desbloquear iPhone MDM

- 1. MDM no iPhone

- 2. Remover MDM do iPhone

- 3. Gerenciamento Remoto no iPhone

- 4. Desbloquear Softwares MDM

- 5. MDM VS MAM

- 6. Principais Ferramentas de Desvio MDM

- 7. Gerenciamento de Dispositivos IoT

- 8. Gerenciamento Unificado de Pontos Finais

- 9. Software de Monitoramento Remoto

- 10. Soluções MDM para Gerenciamento de Dispositivos

- Desbloquear Código de Tempo de Tela

- ● Gerenciar/transferir/recuperar dados

- ● Desbloquear tela/ativar/bloqueio FRP

- ● Corrigir a maioria dos problemas do iOS e Android

- Desbloquear Agora Desbloquear Agora Desbloquear Agora

Alexandre Garvalhoso

staff Editor